Documentació: Accés remot amb SSH i RDP

Objectiu

Aquesta documentació explica com configurar l'accés remot mitjançant SSH i RDP en un sistema Linux, permetent l'administració del dispositiu de manera segura. Es garanteix que root no pugui autenticar-se per SSH i que l'accés gràfic per RDP sigui invisible per a l'usuari.

Pas 1: Instal·lació i activació del servei SSH

Per permetre l'accés remot a través de terminal, cal instal·lar i activar el servei OpenSSH Server.

- Instal·la el servei SSH:

sudo apt install openssh-server -ysudo systemctl enable ssh

sudo systemctl start ssh

sudo systemctl status sshPas 2: Configurar l'accés SSH sense permetre root

Per seguretat, s'ha de bloquejar l'accés al compte root i permetre només l'accés per contrasenya als usuaris nominals i genèrics.

- Edita la configuració d'OpenSSH:

sudo nano /etc/ssh/sshd_configPasswordAuthentication yes

PermitRootLogin nosudo systemctl restart sshA partir d’ara, els usuaris normals es poden connectar amb contrasenya, però root queda bloquejat completament.

Pas 3: Instal·lació del servei RDP

Per accedir de manera remota a l'entorn gràfic del sistema, s'utilitza el protocol RDP, que permet controlar l'equip a distància sense que l'usuari final ho vegi.

- Instal·la el servidor xRDP:

sudo apt install xrdp -ysudo systemctl enable xrdp

sudo systemctl start xrdpPas 4: Configuració perquè l'usuari no vegi la sessió RDP

L'accés gràfic s'ha de realitzar de manera transparent per a l'usuari, evitant interferències amb la seva sessió local.

- Crea un nou usuari administrador només per connexions remotes:

sudo adduser adminremote

sudo usermod -aG sudo adminremoteAixò es garanteix utilitzant un usuari separat i mantenint entorns gràfics diferents.

Pas 5: Prova de connexió remota

- Per SSH:

ssh nomusuari@IPdelEquiprdp://IPdelEquipSi tot està configurat correctament, es pot administrar l'equip completament a distància.

Conclusions

Amb aquesta configuració, es garanteix un accés remot segur i eficient. L'accés SSH està restringit adequadament, impedint l'autenticació del compte root, mentre que el servei RDP permet administrar el sistema gràficament sense molestar l'usuari. Aquest sistema és ideal per manteniment, suport i administració remota de forma professional.

Tutorial en vídeo

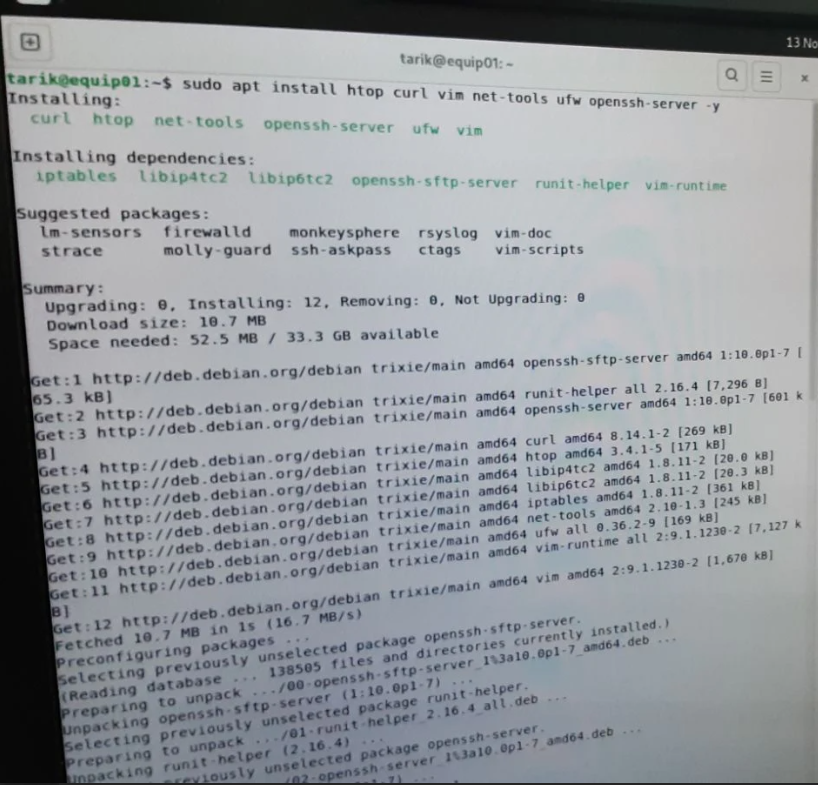

Com a primer pas, he instal·lat el servei OpenSSH Server (openssh-server) juntament amb altres eines d’administració essencials. Aquesta instal·lació és crucial per poder configurar posteriorment l’accés remot segur per terminal, tal com es detalla al Pas 1 de la documentació. La comanda utilitzada per a la instal·lació ha estat: sudo apt install ... openssh-server -y.

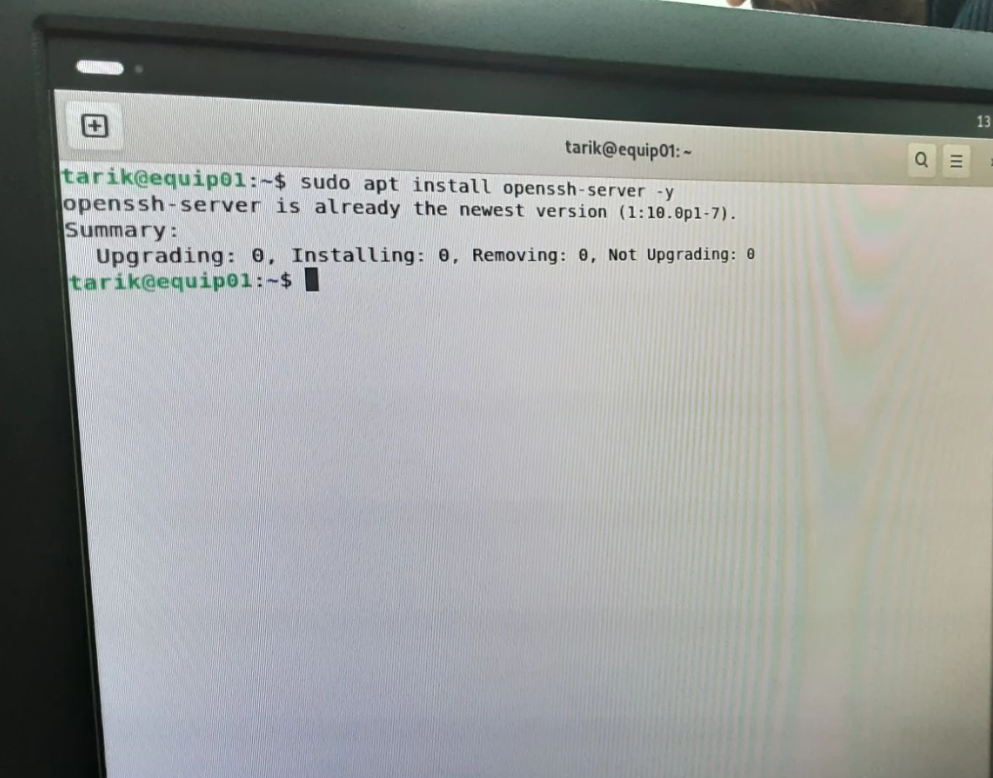

Per assegurar que el servei OpenSSH Server estigui instal·lat a l’última versió abans de procedir amb la configuració de seguretat, he executat novament la comanda sudo apt install openssh-server -y. Com indica la sortida, el paquet ja estava a la versió més recent, confirmant la seva correcta instal·lació i preparant l’equip per al següent pas de configuració, que és restringir l’accés a l’usuari root.

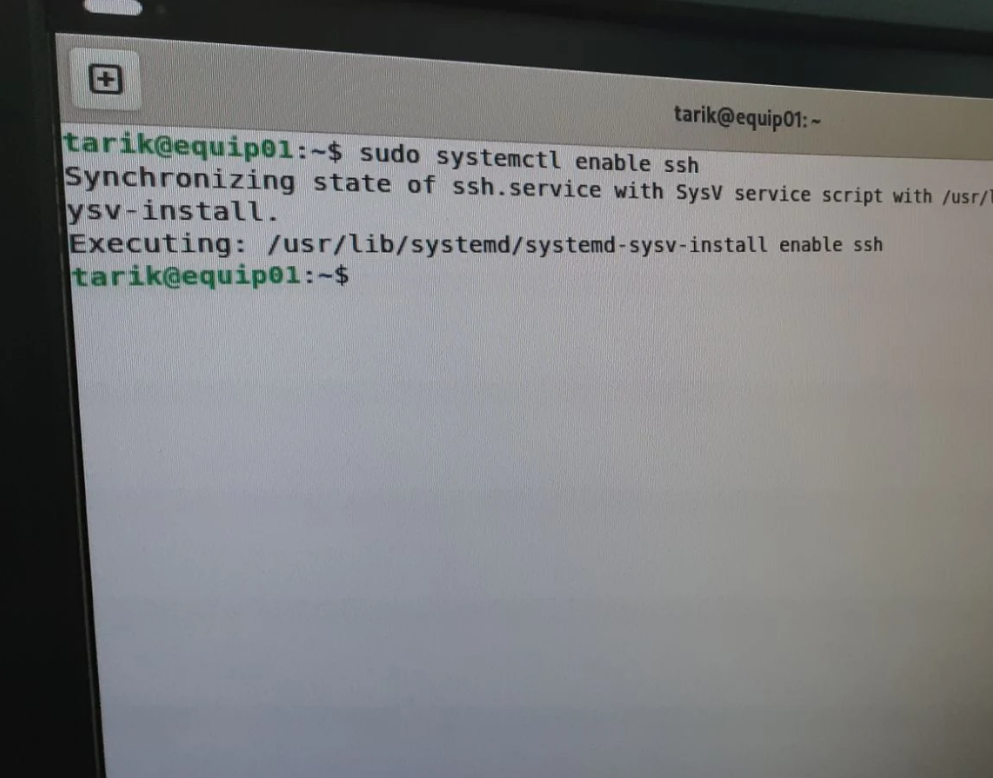

Per assegurar que el servei SSH s’iniciï automàticament cada vegada que l’equip s’engega, he executat la comanda sudo systemctl enable ssh. Aquesta acció és fonamental per garantir la disponibilitat permanent de l’accés remot, que és un requisit bàsic per a qualsevol servidor o equip d’administraci

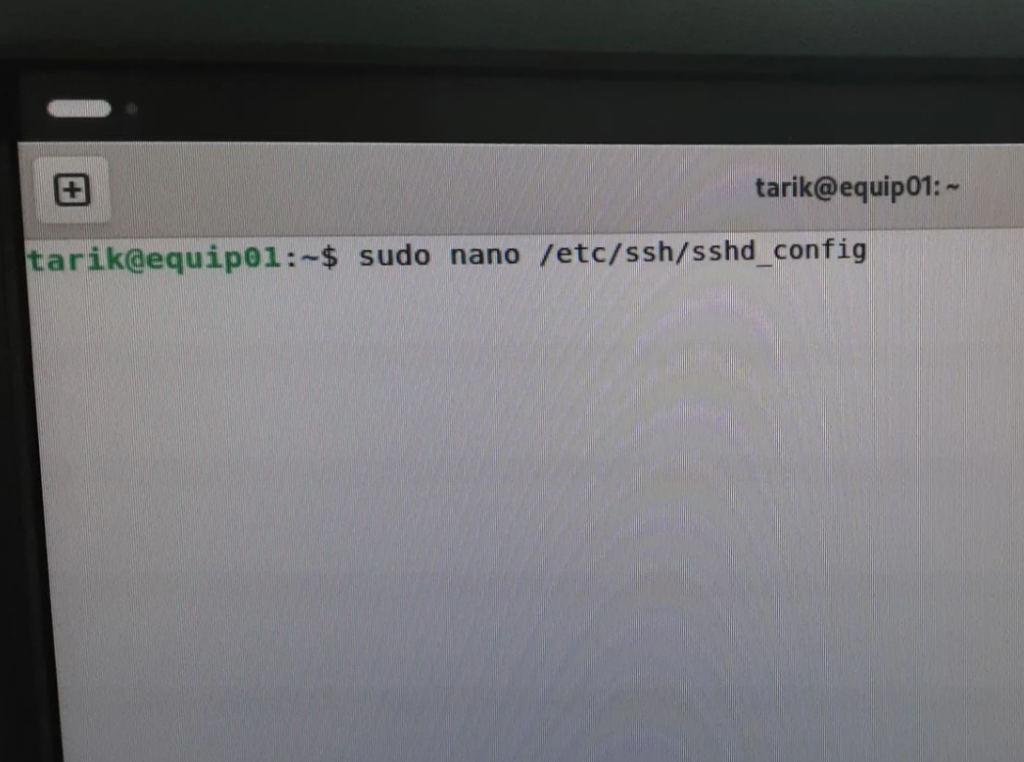

Per complir el requisit de seguretat de la rúbrica (bloquejar l’accés root per SSH), he iniciat l’edició del fitxer de configuració del servei SSH amb la comanda sudo nano /etc/ssh/sshd_config. Aquesta acció permet accedir al fitxer on s’establiran les directrius PermitRootLogin no i PasswordAuthentication yes, tal com s’especifica al Pas 2 de la documentació.

Dins del fitxer de configuració de SSH (/etc/ssh/sshd_config), he aplicat els canvis de seguretat necessaris. Concretament, he configurat PasswordAuthentication yes per permetre l’accés amb contrasenya als usuaris nominals, i el crític PermitRootLogin no, que bloqueja definitivament l’accés per SSH al compte root, complint així la part més important del requisit de seguretat de la rúbrica. A més, he utilitzat AllowUsers per restringir l’accés només als usuaris definits.

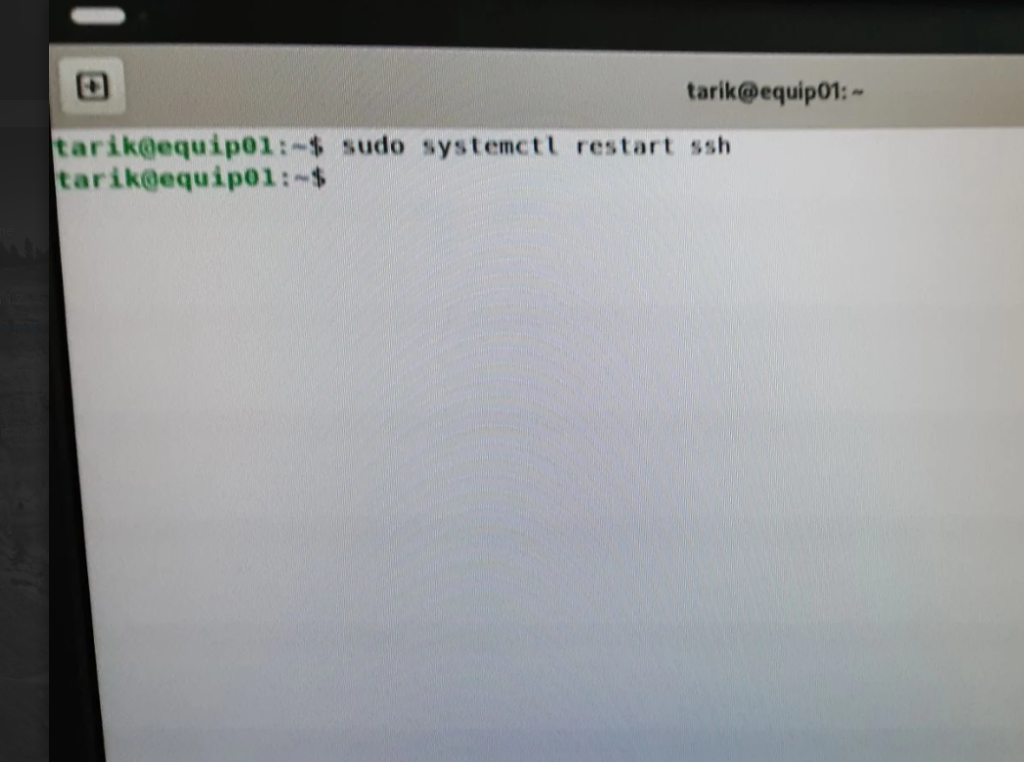

Després de modificar el fitxer sshd_config per bloquejar l’accés root i permetre l’autenticació amb contrasenya als usuaris nominals, he executat la comanda sudo systemctl restart ssh. Aquesta acció és essencial per aplicar els canvis de configuració de seguretat que s’han realitzat, garantint que el servei SSH estigui operatiu amb les noves restriccions implementades.

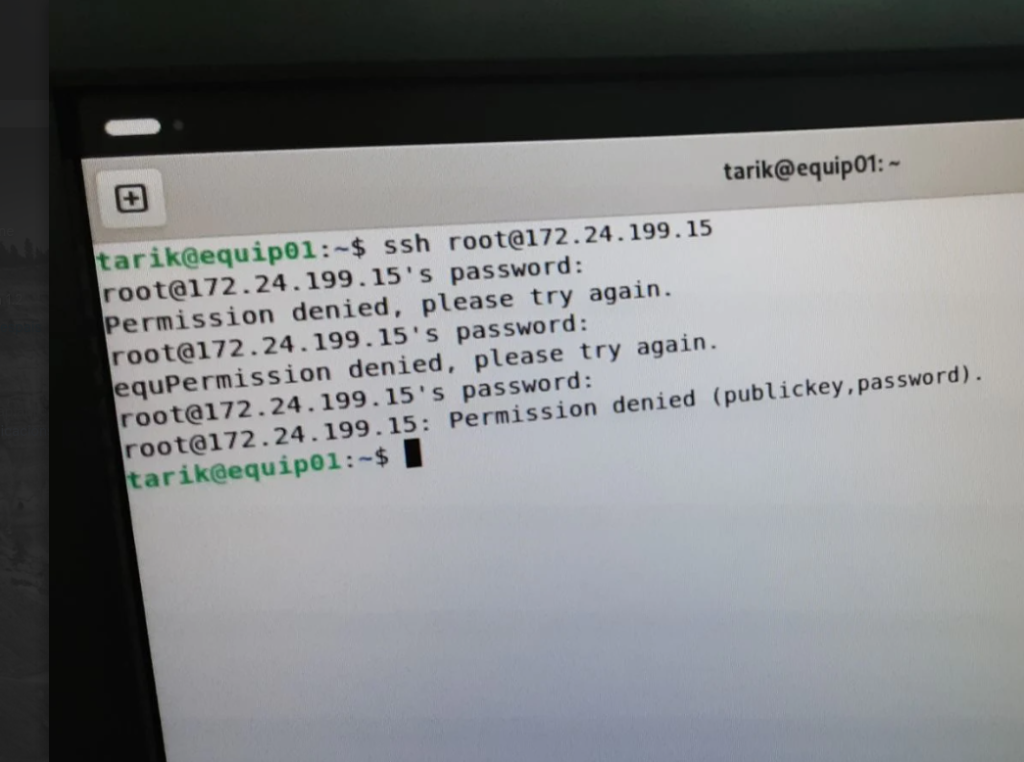

Per verificar que els canvis de seguretat s’han aplicat correctament, he intentat connectar-me remotament al servidor utilitzant el compte root mitjançant la comanda ssh root@IPdelServidor. La sortida demostra que l’accés ha estat denegat (Permission denied) després d’introduir la contrasenya, confirmant així el requisit de la rúbrica de bloquejar completament l’accés SSH al compte root.

Després de confirmar el bloqueig de root, he provat la connexió remota amb un usuari nominal (en aquest cas, tarik), mitjançant la comanda ssh tarik@IPdelServidor. L’intent ha estat reeixit: s’ha sol·licitat la contrasenya i, un cop acceptada, s’ha establert l’accés remot amb èxit. Això demostra que l’accés SSH funciona correctament per als usuaris nominals, complint l’altre requisit de la rúbrica.